Подслушивание телефонных разговоров признается

Содержание

Определение прослушивания телефонных и (или) иных переговоров (далее – ПТиИП) – это конспиративный слуховой контроль посредством технических средств переговоров или односторонних звуковых сообщений, ведущихся с помощью телефонной связи, а равно контроль речевой информации, включая тонально-эмоциональную, любого, кроме телефонного, конфиденциального устного общения между двумя и более лицами или односторонних устных сообщений (без использования ими электрических сетей) и, как правило, их фиксация.

Наряду с прослушиваем телефонных переговоров в ОРД стало законным и допустимым прослушивание и иных переговоров. Суть его состоит в контроле речевой информации, включая тонально-эмоциональную, любого, кроме телефонного, устного общения между двумя и более лицами или одностороннего устного звукового сообщения (без использования ими электрических сетей) при условии их конфиденциальности. Не образует прослушивания иных переговоров восприятие беседы лиц в общественных местах (кинотеатр, ресторан, стадион, транспорт общего пользования и т.п.).

Нормативно ПТиИП прослушивание телефонных и иных переговоров определено в ФЗ об ОРД. Отдельные его правила изложены в ФЗ о связи, в ФЗ о федеральной службе безопасности, Указе Президента РФ от 1 сентября 1995 г. № 891 «Об упорядочении организации и проведения оперативно-розыскных мероприятий с использованием технических средств», а также в закрытых нормативных правовых актах оперативно-розыскных органов. Кроме того, для реализации результатов ПТиИП применяют Инструкцию о результатах ОРД.

Объект ПТиИП усеченный. С его помощью допустимо защищать не все общественные отношения, предусмотренные ФЗ об ОРД, а только те блага, на которые совершают преступные посягательства. Причем допустима защита только от преступления средней тяжести, тяжких и особо тяжких.

Обязательным признаком в объекте этого ОРМ выступает лицо – носитель информации. Он специфичен. Во-первых, при проведении ПТиИП речь идет, как правило, о прослушивании не одного, а одновременно двух лиц, ведущих переговоры. Во-вторых, лицом – носителем информации может стать как изучаемое лицо, так и лицо, случайно попавшее в зону оперативного изучения – любой человек, позвонивший или устно сообщивший что-либо изучаемому лицу (последнее особо сопряжено с ограничением конституционных прав граждан на тайну телефонных и иных переговоров, а потому накладывает дополнительные обязательства на опера-тивно-розыскной орган).

Среди изучаемых лиц – носителей информации, в отношении которых допустимо проводить ПТиИП, выделяют: а) тех, которые упомянуты в ФЗ об ОРД– подозреваемых в совершении преступления средней тяжести, тяжкого или особо тяжкого преступления, лиц, которые могут располагать сведениями о совершении преступления указанных категорий; б) тех, которые упомянуты в УПК, – лиц, обвиняемых в совершении преступления.

С точки зрения пользования телефонной связью среди лиц – носителей информации выделяют: 1) абонента: а) пользователя услугами телефонной связи, с которым заключен договор об оказании услуг телефонной связи при выделении для этих целей абонентского номера; б) физического лица (гражданина) или юридического лица, с которыми заключен договор об оказании услуг подвижной связи при выделении для этих целей абонентского номера или уникального кода идентификации; 2) иного человека, который устно сообщает что-либо по телефону, т.е. пользователя услугами телефонной связи – лица, заказывающего и (или) использующего услуги телефонной связи.

Кроме того, для первого основного вида ПТиИП – собственно ПТП (исключая прослушивание иных переговоров) в качестве обязательного признака, характеризующего его объект, выступает предмет. Он представлен в качестве технических устройств, с помощью которых возможна телефонная связь (телефонный аппарат, радиотелефон, аппарат подвижной спутниковой радиосвязи и т.п.) и других средств.

Виды ПТиИП. В зависимости от средства передачи информации различают прослушивание:

1) собственно телефонных переговоров или сообщений (первый основной вид ПТиИП). Характерным и обязательным признаком здесь является подключение к линии телефонной связи или сканирование радиоканала.

2) иных устных переговоров (второй основной вид ПТиИП). Характерным признаком этого вида ПТиИП выступает прослушивание любого разговора вне линии телефонной связи, помимо воли лица, передающего или принимающего устное сообщение (например, применение специального звукоулавливающего устройства, усиливающего звуковой сигнал).

Кроме того, различают и другие виды ПТиИП (дополнительные). Так, в зависимости от лица, чей разговор прослушивают, различают ПТиИП: а) изучаемого лица и его возможных соучастников в совершении преступления; б) связей изучаемого лица (родственников, близких лиц, знакомых и др.); в) лица, в отношении жизни, здоровья или собственности которого высказывались угрозы преступного посягательства.

В зависимости от характера сообщения выделяют контроль: а) устной речи (одного лица, переговоров двух и более лиц); б) передачи односторонних звуковых сообщений, включая тонально-эмоциональные; в) фактов о входящих и (или) исходящих телефонных звонках.

В зависимости от продолжительности проведения ПТиИП бывает продолжаемым (до 180 суток) и разовым.

Форма проведения ПТиИП в его основном составе единственная – негласное прослушивание.

Место проведения этого ОРМ в ФЗ об ОРД не определено.

Время (сроки) ПТиИП. Законодателем установлен только максимальный предел возможного проведения ПТП – 180 суток со дня вынесения судьей разрешающего постановления (он может быть продлен судьей по соответствующему ходатайству).

Используемые средства. При проведении ПТиИП его субъекты вправе, как и при любом другом ОРМ, использовать технические и иные средства. Однако в отличие от некоторых других ОРМ для проведения ПТиИП наличие определенных средств (орудий) является обязательным признаком состава этого ОРМ для его первого вида (собственно ПТП).

В результате ПТиИП в обязательном порядке возникают следующие юридически значимые последствия:

– происходит законное расширение круга носителей тайны телефонных и иных переговоров (за счет оперативников, судей и других субъектов, участников ПТП) с возникновением у них соответствующих обязанностей, прав и юридической ответственности;

– негативного свойства – ограничение конституционного права каждого на тайну телефонных и иных переговоров.

Субъект проведения ПТиИП сложный: 1) основной должен содержать не менее четырех субъектов: а) инициатора задания – оперативника; б) лица, утверждающего задание, – руководителя оперативно-розыскного органа; в) санкционирующего лица – судьи; г) исполнителя – сотрудника оперативно-технического подразделения оперативно-розыскного органа; 2) дополнительный – специалист, операторы связи, переводчик и т.д.

Характеристика особенностей ограничительного состава прослушивание телефонных и иных переговоров (ПТиИП). Известны специальные условия проведения такого ОРМ. Они связаны с:

1) подключением к станционной аппаратуре предприятий, учреждений и организаций независимо от форм собственности, физических и юридических лиц, предоставляющих услуги и средства связи. Прослушивание телефонных переговоров проводится: а) только с использованием оперативно-технических сил и средств ФСБ России, МВД России; б) в особом правовом режиме – в порядке, определяемом межведомственными нормативными актами или соглашениями между органами, осуществляющими ОРД;

2) характером и содержанием предмета контроля. Так, прослушивание переговоров, содержащих сведения, составляющие государственную тайну, допускается при условии соблюдения режима секретного делопроизводства.

Субъект в этом составе ПТиИП также специфичен: 1) если инициатором задания для проведения ПТП вправе выступать оперативники всех оперативно-розыскных органов, то исполнителем могут быть только оперативно-технические подразделения ФСБ России, МВД России; 2) физические и юридические лица в России, предоставляющие услуги электросвязи всех видов, обязаны по требованию ФСБ России включать в состав аппаратных средств дополнительные оборудование и программные средства, а также создавать другие условия, необходимые для проведения оперативно-технических мероприятий ФСБ России.

Характеристика особенностей льготного состава ПТиИП. Различаю два вида такого льготного состава:

1) характерный для случаев, которые не терпят отлагательства и могут привести к совершению тяжкого или особо тяжкого преступления, а также при наличии данных о событиях и действиях (бездействии), создающих угрозу безопасности России;

2) связанный с необходимостью экстренной защиты жизни, здоровья или собственности лица, обратившегося в оперативно-розыскной орган с просьбой о такой защите.

Первый вид льготного состава ПТиИП характеризуется следующими особенностями. Для проведения этого вида ПТП обязательно:

– специальное фактическое основание для начала – возникновение угрозы жизни, здоровью или собственности определенному человеку, о наличии которой оперативники узнают от лица, обратившегося к ним с просьбой о защите;

– наличие заявления лица на проведение ПТП или его согласия на его проведение, выраженного в письменной форме;

– наличие постановления, утвержденного руководителем органа, осуществляющего ОРД;

– уведомление судьи в течение 48 ч о начале его проведения;

– получение оперативно-розыскным органом в течение 48 ч с момента его начала судебного решения на его дальнейшее проведение;

– прекращение проведения в случае отказа судьи.

Предмет ПТП здесь специфичен. Им может быть только телефон лица, обратившегося с заявлением в оперативно-розыскной орган и давшего согласие на прослушивание переговоров, ведущихся с принадлежащего ему телефона.

Лицо – носитель информации также весьма специфичен. Если признаки лица, которого подозревают в совершении тяжкого (особо тяжкого) преступления, неизменны по сравнению с основным составом, то юридический статус заявителя специфичен, так как с момента обращения в оперативно-розыскной орган он становится защищаемым лицом.

Форма проведения ПТП в льготном составе характеризуется тем, что в отношении одного из абонентов проводится негласное прослушивание, как и в основном ПТП. В отношении же другого – заявителя ПТП, с его согласия оно проводится гласно (для него самого).

Субъект в этом составе ПТП также специфичен.

В основном субъекте для начала проведения ПТП достаточно наличия не четырех, как при основном ПТП, а трех участников: 1) инициатора задания – оперативника; 2) лица, разрешившего проведение ПТП, – руководителя оперативно-розыскного органа; 3) исполнителя – сотрудника оперативно-технического подразделения оперативно-розыскного органа.

Судья как четвертый обязательный участник «появляется» после начала проведения ПТП. Причем его роль иная по сравнению с основным составом ПТП. Он только продлевает его при наличии оснований.

Второй вид льготного состава ПТП характеризуется следующим. Так, для проведения контроля переговоров без предварительного разрешения судьи обязательно особое фактическое основание для начала: а) наличие случая, который не терпит отлагательства и может привести к совершению тяжкого или особо тяжкого преступления; б) наличие данных о событиях и действиях (бездействии), создающих угрозу безопасности России.

Для ПТП второго вида обязательно: а) наличие мотивированного постановления одного из руководителей оперативно-розыскного органа; б) уведомление суда (судьи) в течение 24 ч о начале его проведения; в) получение оперативно-розыскным органом в течение 48 ч с момента начала судебного решения на его дальнейшее проведение; г) прекращение проведения в случае отказа судьи.

Субъект в этом составе ПТП имеет особенности. Вместо четырех обязательных участников основного ПТП для его начала достаточно наличия трех: 1) инициатора задания; 2) лица, разрешившего проведение этого ОРМ, – руководителя оперативно-розыскного органа; 3) исполнителя – сотрудника оперативно-технического подразделения.

Мобильный телефон — это универсальный жучок, который человек постоянно и добровольно носит с собой. Идеальное устройство для круглосуточной слежки и прослушивания. К радости спецслужб и хакеров, большинство людей даже не подозревают, насколько легко подключиться к каналу связи и прослушать их разговоры, прочитать СМС и сообщения в мессенджерах.

Сим-карты JET обеспечивают безопасную и безлимитную связь по всему миру.

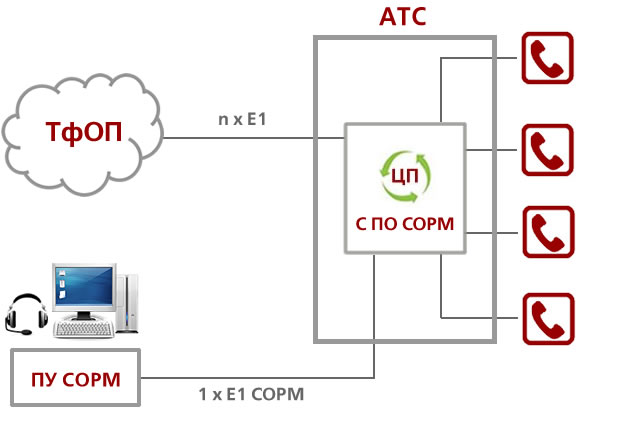

1. СОРМ — официальная прослушка

Самый явный способ — официальная прослушка со стороны государства.

Во многих странах мира телефонные компании обязаны обеспечить доступ к линиям прослушивания телефонных каналов для компетентных органов. Например, в России на практике это осуществляется технически через СОРМ — систему технических средств для обеспечения функций оперативно-розыскных мероприятий.

Каждый оператор обязан установить на своей АТС интегрированный модуль СОРМ.

Если оператор связи не установил у себя на АТС оборудование для прослушки телефонов всех пользователей, его лицензия в России будет аннулирована. Аналогичные программы тотальной прослушки действуют в Казахстане, на Украине, в США, Великобритании (Interception Modernisation Programme, Tempora) и других странах.

Продажность государственных чиновников и сотрудников спецслужб всем хорошо известна. Если у них есть доступ к системе в «режиме бога», то за соответствующую плату вы тоже можете получить его. Как и во всех государственных системах, в российском СОРМ — большой бардак и типично русское раздолбайство. Большинство технических специалистов на самом деле имеет весьма низкую квалификацию, что позволяет несанкционированно подключиться к системе незаметно для самих спецслужб.

Операторы связи не контролируют, когда и кого из абонентов слушают по линиям СОРМ. Оператор никак не проверяет, есть ли на прослушку конкретного пользователя санкция суда.

«Берёте некое уголовное дело о расследовании организованной преступной группы, в котором перечислены 10 номеров. Вам надо прослушать человека, который не имеет отношения к этому расследованию. Вы просто добиваете этот номер и говорите, что у вас есть оперативная информация о том, что это номер одного из лидеров преступной группы», — говорят знающие люди с сайта «Агентура.ру».

Таким образом, через СОРМ вы можете прослушать кого угодно на «законных» основаниях. Вот такая защищённая связь.

2. Прослушка через оператора

Операторы сотовой связи вообще безо всяких проблем смотрят список звонков и историю перемещений мобильного телефона, который регистрируется в различных базовых станциях по своему физическому расположению. Чтобы получить записи звонков, как у спецслужб, оператору нужно подключиться к системе СОРМ.

По новым российским законам операторы будут обязаны хранить аудиозаписи разговоров всех пользователей от полугода до трёх лет (о точном сроке сейчас договариваются). Закон вступает в силу с 2018 года.

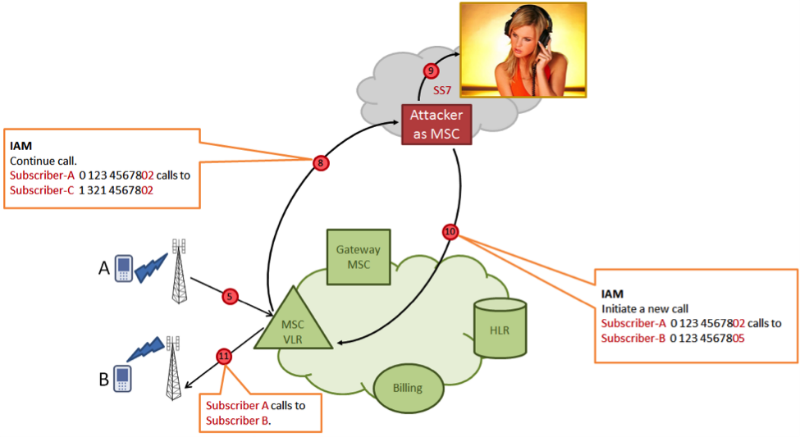

3. Подключение к сигнальной сети SS7

Зная номер жертвы, возможно прослушать телефон, подключившись к сети оператора сотовой сети через уязвимости в протоколе сигнализации SS7 (Signaling System № 7).

Специалисты по безопасности описывают эту технику таким образом.

Атакующий внедряется в сеть сигнализации SS7, в каналах которой отправляет служебное сообщение Send Routing Info For SM (SRI4SM), указывая в качестве параметра телефонный номер атакуемого абонента А. В ответ домашняя сеть абонента А посылает атакующему некоторую техническую информацию: IMSI (международный идентификатор абонента) и адрес коммутатора MSC, который в настоящий момент обслуживает абонента.

Далее атакующий с помощью сообщения Insert Subscriber Data (ISD) внедряет в базу данных VLR обновлённый профиль абонента, изменяя в нем адрес биллинговой системы на адрес своей, псевдобиллинговой, системы. Затем, когда атакуемый абонент совершает исходящий вызов, его коммутатор обращается вместо реальной биллинговой системы к системе атакующего, которая даёт коммутатору директиву перенаправить вызов на третью сторону, опять же подконтрольную злоумышленнику. На этой третьей стороне собирается конференц-вызов из трёх абонентов, два из которых реальные (вызывающий А и вызываемый В), а третий внедрён злоумышленником несанкционированно и может слушать и записывать разговор.

Схема вполне рабочая. Специалисты говорят, что при разработке сигнальной сети SS7 в ней не было заложено механизмов защиты от подобных атак. Подразумевалось, что эта система и так закрыта и защищена от подключения извне, но на практике злоумышленник может найти способ присоединиться к этой сигнальной сети.

К сети SS7 можно подключиться в любой стране мира, например в бедной африканской стране, — и вам будут доступны коммутаторы всех операторов в России, США, Европе и других странах. Такой метод позволяет прослушать любого абонента в мире, даже на другом конце земного шара. Перехват входящих СМС любого абонента тоже осуществляется элементарно, как и перевод баланса через USSD-запрос (подробнее смотрите в выступлении Сергея Пузанкова и Дмитрия Курбатова на хакерской конференции PHDays IV).

4. Подключение к кабелю

Из документов Эдварда Сноудена стало известно, что спецслужбы не только «официально» прослушивают телефоны через коммутаторы связи, но и подключаются напрямую к оптоволокну, записывая весь трафик целиком. Это позволяет прослушивать иностранных операторов, которые не дают официально установить прослушивающее оборудование на своих АТС.

Вероятно, это довольно редкая практика для международного шпионажа. Поскольку на АТС в России и так повсеместно стоит прослушивающее оборудование, нет особой необходимости в подключении к оптоволокну. Возможно, такой метод имеет смысл применять только для перехвата и записи трафика в локальных сетях на местных АТС. Например, для записи внутренних переговоров в компании, если они осуществляются в рамках локальной АТС или по VoIP.

5. Установка шпионского трояна

На бытовом уровне самый простой способ прослушать разговоры пользователя по мобильному телефону, в Skype и других программах — просто установить троян на его смартфон. Этот метод доступен каждому, здесь не требуются полномочия государственных спецслужб или решение суда.

За рубежом правоохранительные органы часто закупают специальные трояны, которые используют никому не известные 0day-уязвимости в Android и iOS для установки программ. Такие трояны по заказу силовых структур разрабатывают компании вроде Gamma Group (троян FinFisher).

Российским правоохранительным органам ставить трояны нет особого смысла, разве только требуется возможность активировать микрофон смартфона и вести запись, даже если пользователь не разговаривает по мобильному телефону. В других случаях с прослушкой отлично справляется СОРМ. Поэтому российские спецслужбы не слишком активно внедряют трояны. Но для неофициального использования это излюбленный хакерский инструмент.

Жёны шпионят за мужьями, бизнесмены изучают деятельность конкурентов. В России троянский софт повсеместно используется для прослушки именно частными клиентами.

Троян устанавливается на смартфон различными способами: через поддельное программное обновление, через электронное письмо с фальшивым приложением, через уязвимость в Android или в популярном программном обеспечении типа iTunes.

Новые уязвимости в программах находят буквально каждый день, а потом очень медленно закрывают. Например, троян FinFisher устанавливался через уязвимость в iTunes, которую Apple не закрывала с 2008-го по 2011-й. Через эту дыру можно было установить на компьютер жертвы любой софт от имени Apple.

Возможно, на вашем смартфоне уже установлен такой троян. Вам не казалось, что аккумулятор смартфона в последнее время разряжается чуть быстрее, чем положено?

6. Обновление приложения

Вместо установки специального шпионского трояна злоумышленник может поступить ещё грамотнее: выбрать приложение, которое вы сами добровольно установите на свой смартфон, после чего дадите ему все полномочия на доступ к телефонным звонкам, запись разговоров и передачу данных на удалённый сервер.

Например, это может быть популярная игра, которая распространяется через «левые» каталоги мобильных приложений. На первый взгляд, обычная игра, но с функцией прослушки и записи разговоров. Очень удобно. Пользователь своими руками разрешает программе выходить в интернет, куда она отправляет файлы с записанными разговорами.

Как вариант, вредоносная функциональность приложения может добавиться в виде обновления.

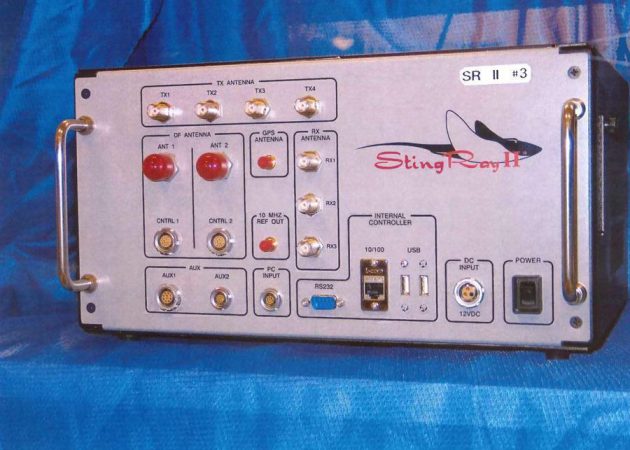

7. Поддельная базовая станция

Поддельная базовая станция имеет более сильный сигнал, чем настоящая БС. За счёт этого она перехватывает трафик абонентов и позволяет манипулировать данными на телефоне. Известно, что фальшивые базовые станции широко используются правоохранительными органами за рубежом.

В США популярна модель фальшивой БС под названием StingRay.

И не только правоохранительные органы используют такие устройства. Например, коммерсанты в Китае часто применяют фальшивые БС для массовой рассылки спама на мобильные телефоны, которые находятся в радиусе сотен метров вокруг. Вообще в Китае производство «фальшивых сот» поставлено на поток, так что в местных магазинах не проблема найти подобный девайс, собранный буквально на коленке.

8. Взлом фемтосоты

В последнее время в некоторых компаниях используются фемтосоты — маломощные миниатюрные станции сотовой связи, которые перехватывают трафик с мобильных телефонов, находящихся в зоне действия. Такая фемтосота позволяет записывать звонки всех сотрудников компании, прежде чем перенаправлять звонки на базовую станцию сотовых операторов.

Соответственно, для прослушки абонента требуется установить свою фемтосоту или взломать оригинальную фемтосоту оператора.

9. Мобильный комплекс для дистанционной прослушки

В данном случае радиоантенна устанавливается недалеко от абонента (работает на расстоянии до 500 метров). Направленная антенна, подключённая к компьютеру, перехватывает все сигналы телефона, а по окончании работы её просто увозят.

В отличие от фальшивой фемтосоты или трояна, здесь злоумышленнику не нужно заботиться о том, чтобы проникнуть на место и установить фемтосоту, а потом убрать её (или удалить троян, не оставив следов взлома).

Возможностей современных ПК достаточно, чтобы записывать сигнал GSM на большом количестве частот, а затем взломать шифрование с помощью радужных таблиц (вот описание техники от известного специалиста в данной области Карстена Ноля).

Если вы добровольно носите с собой универсальный жучок, то автоматически собираете обширное досье на самого себя. Вопрос только в том, кому понадобится это досье. Но если понадобится, то получить его он сможет без особого труда.

29 марта стало известно, что прежде чем арестовать бывшего министра по делам «Открытого правительства» Михаила Абызова, его телефон прослушивали около двух лет. RTVI выяснял, как российские законы регулируют прослушку и каким образом можно ее организовать, а также как обезопасить себя от вторжения в частную жизнь.

Любое демократическое государство признает право граждан на тайну частной жизни одним из основополагающих принципов свободы личности. Его защищает конституция, а нарушителям грозят серьезные санкции.

При этом государство как гарант обеспечения безопасности оставляет за собой возможность при определенных условиях прослушивать телефоны людей, а также читать переписку и следить за активностью в интернете. Без этого невозможно эффективно бороться с угрозами, которые исходят, например, от террористов, а также расследовать преступления.

«Каждый имеет право на тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений. Ограничение этого права допускается только на основании судебного решения», — гарантирует статья 23 Конституции России.

В федеральном законе «Об оперативно-розыскной деятельности» говорится, что легальная прослушка телефонных разговоров, как и отслеживание сообщений и активности в интернете, возможна только при наличии судебного решения. Чтобы его получить, сотрудники спецслужб должны убедить суд, что человек готовится совершить серьезное преступление.

Еще телефон человека могут добавить в существующий судебный ордер и обосновать это оперативными данными о его причастности к преступлению, или указать его среди контактов подозреваемых, или сказать, что он может иметь какую-то информацию по делу. При этом объект прослушки теоретически может вообще не иметь никакого отношения к расследованию.

Судебные решения о прослушке несут гриф «секретно», и узнать фамилии тех, кто оказался «под колпаком», не получится.

В «срочных случаях» прослушку можно начать и без разрешения, например, если нужно предотвратить тяжкое преступление или есть потенциальная угроза безопасности страны. В таком случае сотрудники спецслужб обязаны в течение 24 часов уведомить об этом суд и получить разрешение спустя 48 часов.

По закону полномочия на прослушку имеют МВД и ФСБ, которые привлекают к работе операторов связи и могут действовать в интересах других силовых ведомств, таких как СВР, ФСО, ФСИН и таможня.

По словам бывшего депутата Госдумы и сотрудника КГБ Геннадия Гудкова, спецслужбы обычно формально не нарушают требования закона, поскольку есть судьи, которые «прикомандированы» к силовым ведомствам и разрешают их сотрудникам включать прослушку. Главный редактор сайта agentura.ru, журналист Андрей Солдатов рассказал Би-би-си, что разрешение суда видит только начальник оперативника, который ведет следствие. По его словам, это тот случай, когда система контролирует сама себя.

Прослушка телефонов и контроль интернет-трафика спецслужбами скрывается под аббревиатурой СОРМ — «Система технических средств для обеспечения функций оперативно-розыскных мероприятий». Операторы мобильной связи и интернет-провайдеры сами подключают к ней оборудование. При этом ни мобильный оператор, ни интернет-провайдер не спрашивают разрешения суда на прослушку и не могут ее контролировать. Технически система работает так, что сотруднику спецслужб достаточно просто нажать несколько кнопок, чтобы поставить разговоры на прослушку.

Статистику о том, сколько людей в России прослушивают, найти непросто. В 2016 году правозащитная группа «Агора» на основе данных судебного департамента при Верховном суде России написала доклад «Россия под наблюдением». В нем говорится, что с 2007 по 2015 годы суды выдали больше 4,5 млн разрешений на прослушку и запись телефонных разговоров, а также на доступ к переписке.

Если учесть, что в одном решении может быть сразу несколько фамилий, цифры значительно возрастают. «Таким образом, за последние 9 лет не менее 9 млн человек (примерно 6% жителей) в Российской Федерации могли подвергаться прослушиванию только на основании судебного решения», — отметили правозащитники.

Кроме легальной прослушки, которую спецслужбам разрешил суд, можно также стать жертвой нелегальной прослушки. В этом случае речь идет, как правило, не об интересах госбезопасности, а о более приземленных вещах.

Например, конкуренты по бизнесу могут заказать прослушку человека, который обладает какими-то коммерческими секретами. При этом во всех более-менее крупных компаниях работают собственные службы безопасности, которые, в том числе и защищают высокопоставленных сотрудников от прослушки.

Еще доступ к телефонным разговорам — это отличный способ собрать компромат, например, при бракоразводном процессе или для шантажа. Ревнивые мужья и жены тоже могут прослушивать разговоры своих супругов, чтобы следить за ними.

Конечно, для такой прослушки систему СОРМ не используют. В ход идут троянские вирусы. Их можно загрузить через поддельное программное обновление, через электронное письмо с фальшивым приложением или вредоносной ссылкой или же при подключении смартфона к компьютеру.

В интернете можно найти много сайтов, на которых предлагают установить на смартфон так называемые программы контроля. Продавцы подобных услуг, говорят, что этот софт позволит записывать разговоры, получать доступ к смс-переписке и журналу звонков.

Иногда для этого нужен доступ к телефону, что вызывает определенные проблемы, поскольку забрать телефон у пользователя не всегда возможно. Однако в большинстве случаев программное обеспечение можно установить удаленно. Проверить, действительно ли это работает, можно только если воспользоваться такими услугами.

Существуют и другие способы, с помощью которых теоретически можно прослушивать мобильные телефоны. Они едва ли подойдут ревнивым супругам или заботливым родителям, которые хотят контролировать детей, поскольку осуществлять прослушку такими способами дорого и сложно технически.

Другие способы прослушки

Система протоколов SS7 начала работать в начале 1980-х годов и объединила телефонных операторов во всем мире. Ее используют для обмена информацией и маршрутизации вызовов. В системе есть уязвимость, которая, как писала Washington Post, позволяет прослушивать разговоры и записывать их.

Самое трудное — подключиться к SS7. Нужны связи среди мобильных операторов, которые дадут доступ к системе. После этого нужно узнать идентификаторы абонента, чтобы подключиться к его сети и получить доступ к разговорам и переписке. Жертва прослушки ничего не узнает, так как подключиться к SS7 можно из любой страны мира и прослушивать абонента хоть на другом конце Земли. В даркнете можно найти предложения о слежке и купить программы, которые позволят атаковать SS7.

Поддельные базовые станции

Такое оборудование выглядит как компьютер или ноутбук в комплекте с несколькими телефонами специальных модификаций. Несмотря на видимую простоту управлять такой системой может только высококвалифицированный связист. Стоимость поддельной базовой станции в зависимости от характеристик варьируется от нескольких тысяч до сотни тысяч долларов.

Принцип ее работы заключается в перехвате сигнала связи, который телефон направляет базовой станции оператора для установки соединения и передачи данных. Поскольку система портативная, ее устанавливают вблизи от нужного мобильного телефона (до 500 метров), и поддельная базовая станция становится посредником между телефоном и настоящей станцией. Это позволяет специалистам управлять соединением абонента, например, ослабить шифрование и получить доступ к разговору.

Мобильный комплекс для дистанционной прослушки

Такой комплекс состоит из антенны, которая подключена к компьютеру. Его ставят также на расстоянии не больше 500 метров от абонента. Производители утверждают, что система позволяет перехватывать GSM-сигнал телефона. После этого его нужно расшифровать и запись разговора готова.

Основные недостатки мобильных комплексов — высокая цена (от $100 тысяч) и мощное оборудование для расшифровки сигнала. Использовать их дорого, трудоемко и нужны профессионалы-криптографы.

Как распознать слежку

Если прослушкой занимаются спецслужбы, то понять, что вы стали ее объектом, практически невозможно. То же самое можно сказать и о взломе системы SS7, использовании мобильных комплексов и поддельных базовых станций.

Но по косвенным признакам можно определить, что смартфон, вероятно, прослушивают с помощью программ-шпионов или вирусов.

На что же стоит обратить внимание в первую очередь?

Если аккумулятор телефона разряжается быстрее обычного, это может свидетельствовать, о наличии вредоносных программ, из-за которых микрофон постоянно работает и пишет разговоры. При этом не стоит забывать, что со временем емкость аккумулятора уменьшается из-за естественных причин.

Аппарат греется сильнее обычного при использовании или даже когда лежит без дела. Нагрев могут вызывать скрытые работающие программы, и не обязательно вредоносные.

Смартфон «живет своей жизнью»

Речь идет о самопроизвольных включениях и выключениях, а также «глюках», при которых телефон сам отправляет вызовы или у него внезапно при блокировке загорается экран. Это действительно может говорить о вирусах или даже об удаленном управлении аппаратом.

Систематические помехи во время разговора, а также гул, гудение или шуршание — симптомы, которые должны заставить владельца телефона насторожиться. Особенно если аудио аппаратура в доме издает треск или скрип рядом с вашим смартфоном, когда человек по нему не разговаривает.

Телефон медленно работает

Речь идет о долгой загрузке при включении и выключении, а также о долгом подключении к мобильному интернету при хорошем сигнале.

Как обезопасить себя?

Первое, что нужно сделать, — проверить телефон на наличие вирусов и вредоносных программ. Если их найти не получится, то специалисты советуют сбросить настройки устройства до заводских.

При этой процедуре важные данные со смартфона лучше перенести на другой носитель информации, поскольку с аппарата она удалится. Еще специалисты советуют установить хороший антивирус и регулярно его обновлять.

Установите специальные программы

Обезопасить себя можно и от подключения к поддельным базовым станциям. Например, это приложения EAGLE Security, CatcherCatcher и IMSI-Catcher Detector. Также существуют разные приложения для шифрования разговоров.

Есть несколько способов, которые помогут обезопасить себя от прослушки, пусть и не на 100%. Во-первых, не нужно загружать приложения от малоизвестных разработчиков. Во-вторых, лучше чаще звонить с помощью мессенджеров, поскольку у них надежные системы шифрования. Еще с осторожностью нужно подключаться к непроверенным сетям вай-фай.

При этом самым надежным способом сохранить разговор в тайне остается личная встреча, а не какие-то другие способы коммуникации.

Если же вы хотите развеять или, наоборот, подтвердить опасения в том, что вас прослушивают, нужно обратиться к сотовой компании, которая предоставляет вам услуги мобильной связи, или к специалистам по киберзащите. Незаконная прослушка в России наказывается штрафом, исправительными работами, запретом занимать определенные должности и даже арестом.

No related posts.